es sollte überlegt werden was für Aufgaben durchgeführt werden sollen und ob ein neuer Benutzer für die Aufgabe erstellt wird, wenn es sich um automatische Jobs handelt. Die Anmeldung wird später unter dem Benutzer durchgeführt, wenn also zwei Benutzer existieren, als Beispiel der Benutzer Test und Bla und der Key wurde unter Benutzer Test abgelegt, kann die Anmeldung auch nicht mit dem Benutzer Bla durchgeführt werden.

Der Testaufbau wurde durchgeführt mit:

- Debian 10.9

Die Erstellung vom Key wird auf dem Client durchgeführt der später eine Verbindung mit dem Server (Endpunkt, Client) aufbauen soll.

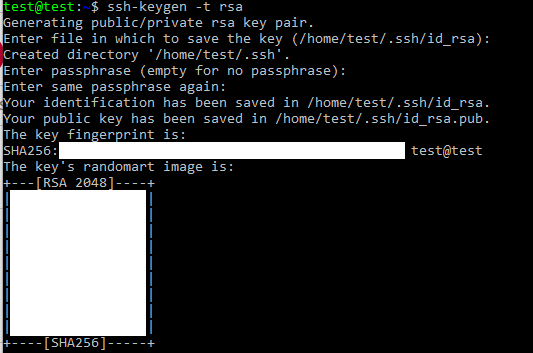

ssh-keygen -t rsa, wenn kein Wert für RSA angegeben wird, wird nur RSA 2048 erstellt. Ein höheres Level sollte mit der Option „-b 4096“ angegeben werden, noch besser ist es wenn das Verschlüsselungsverfahren Eliptische Kurve (ssh-keygen -t ed25519) verwendet wird, eine leere Passphrase setzt die Sicherheit vom System herunter, jeder der in den Besitz der Datei kommt, erhält Zugriff auf die zugehörigen Systeme. Die Erstellung hat zwei Dateien erstellt.

| Der private Schlüssel | id_rsa (dieser bleibt auf dem Client) |

| Der öffentliche Schlüssel | id_rsa.pub (dieser Schlüssel wird übertragen) |

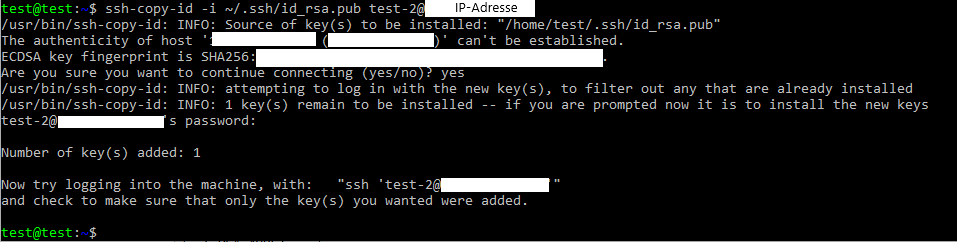

Den Key auf den Server kopieren, mit Linux einfach den Befehl „ssh-copy-id -i ~/.ssh/id_rsa.pub test-2@IP-Adresse“ verwenden

Die Anmeldung mit dem Befehl „ssh user@ip-adresse (DNS-Name) „am anderen System ist jetzt möglich.

Manuell

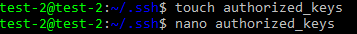

Auf dem Endgerät eine Datei erstellen mit dem Befehl „touch authorized_keys“ und mit dem Befehl „nano authorized_keys“ den Inhalt von nano ~/.ssh/id_rsa.pub in die Datei einfügen, den Key müssen wir auf dem Endgerät bekanntgeben.

Es ist auch möglich wenn die Datei (id_rsa.pub) auf den Server übertragen wurde, den Inhalt mit dem Befehl „cat ~/.ssh/id_rsa.pub >> ~/.ssh/ authorized_keys“ einzufügen, wie der Inhalt in die Datei kommt ist egal 😉